Cosa è in breve il cloud computing?

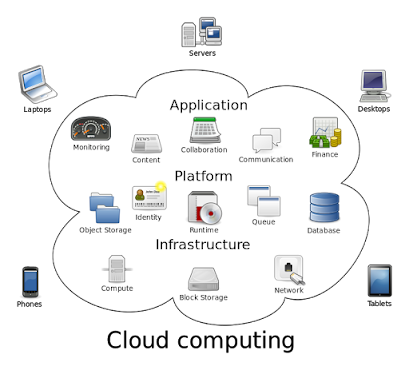

Si parla ormai da anni di cloud, ma spesso in modo confuso...nebuloso? Tra le mille gastronerie che popolano il linguaggio informatico di imprenditori, manager direttori di azienda che grazie all'informatica ci vivono, insomma lavorano, si divertono e guadagnano a volte anche tanto, grazie ad una risorsa ormai indispensabile e non solo necessaria, il significato di cloud è ancora proprio una nebulosa. Cerco di sintetizzare in modo breve e semplice anche per coloro che vogliano comprenderne l'importanza dal punto di vista commerciale. Il cloud computing descrive l'hosting e la consegna di informazioni e risorse di elaborazione su richiesta su Internet utilizzando una rete remota di server. L'alternativa è archiviare, gestire o elaborare i dati su un server locale o un personal computer. Molte applicazioni tecnologiche che hanno guadagnato popolarità come software installato sono ora preferite come applicazioni cloud per la facilità d'uso e la ridotta manutenzione. V