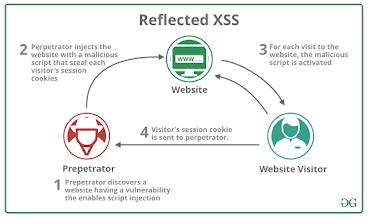

Reflected cross site scripting

Lo scripting XSS si verifica quando un'applicazione riceve i dati in una richiesta HTTP e include tali dati nella risposta immediata in modo non sicuro. Supponiamo che un sito web abbia una funzione di ricerca che riceve il termine di ricerca fornito dall'utente in un parametro URL: https://insecure-website.com/search?term=gift L'applicazione riproduce il termine di ricerca fornito nella risposta a questo URL: <p>You searched for: gift</p> Supponendo che l'applicazione non esegua nessun'altra elaborazione dei dati, un utente malintenzionato può costruire un attacco come questo: https://insecure-website.com/status?message=<script>/*+Bad+stuff+here...+*/</script> Questo URL produce la seguente risposta: <p>You searched for: <script>/* Bad stuff here... */</script></p> Se un altro utente dell'applicazione richiede l'URL dell'aggressore, lo script fornito dall'aggressore verrà eseguito nel browser dell'